7.3 KiB

title, icon, description

| title | icon | description |

|---|---|---|

| Ikhtisar Qubes | simple/qubesos | Qubes adalah sistem operasi yang dibangun dengan mengisolasi aplikasi di dalam *qubes* (sebelumnya disebut "VM") untuk meningkatkan keamanan. |

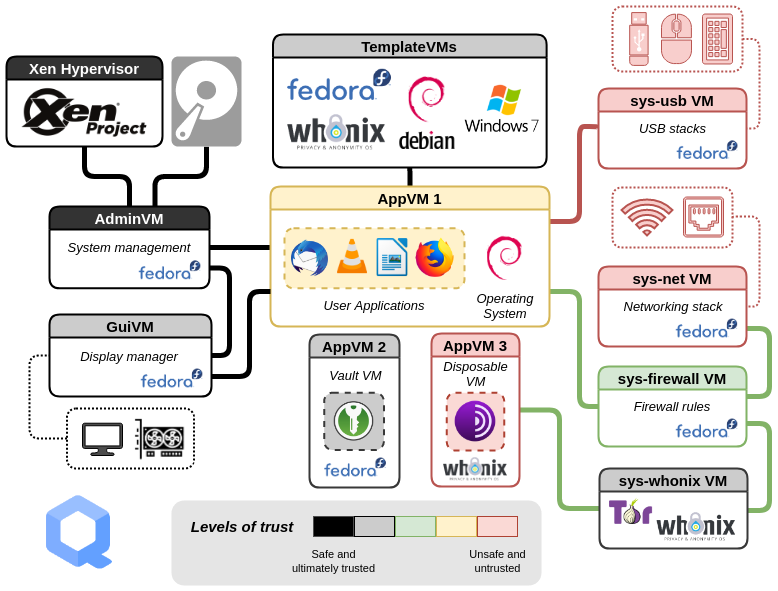

Qubes OS adalah sistem operasi sumber terbuka yang menggunakan hypervisor Xen untuk memberikan keamanan yang kuat untuk komputasi desktop melalui qubesyang terisolasi, (yang merupakan Mesin Virtual). Anda dapat menetapkan setiap qube tingkat kepercayaan berdasarkan tujuannya. Qubes OS menyediakan keamanan dengan menggunakan isolasi. It only permits actions on a per-case basis and therefore is the opposite of badness enumeration.

Bagaimana cara kerja Qubes OS?

Qubes uses compartmentalization to keep the system secure. Qubes dibuat dari beberapa template, umumnya untuk Fedora, Debian dan Whonix. Qubes OS also allows you to create once-use disposable qubes.

The term qubes is gradually being updated to avoid referring to them as "virtual machines".

Beberapa informasi di sini dan di dokumentasi Qubes OS mungkin mengandung bahasa yang bertentangan karena istilah "appVM" secara bertahap diubah menjadi "qube". Qubes bukanlah mesin virtual secara keseluruhan, tetapi memiliki fungsi yang serupa dengan VM.

Each qube has a colored border that can help you keep track of the domain in which it runs. Anda dapat menggunakan warna tertentu di peramban khusus untuk perbankan, sementara menggunakan warna yang berbeda untuk peramban umum yang tidak terpercaya.

Mengapa saya harus menggunakan Qubes?

Qubes OS berguna jika ancaman model Anda membutuhkan kompartementalisasi dan keamanan yang kuat, misalnya jika Anda merasa akan membuka file yang tidak terpercaya dari sumber yang tidak terpercaya. Alasan umum untuk menggunakan Qubes OS adalah untuk membuka dokumen dari sumber yang tidak dikenal, tetapi idenya adalah bahwa jika satu qubes disusupi, hal itu tidak akan memengaruhi seluruh sistem.

Qubes OS menggunakan dom0 Xen VM untuk mengendalikan qubes lainnya pada OS host, yang semuanya menampilkan jendela aplikasi individual dalam lingkungan desktop dom0. Ada banyak kegunaan untuk jenis arsitektur ini. Berikut ini beberapa tugas yang dapat Anda lakukan. Anda dapat melihat betapa proses ini jauh lebih aman dengan menggabungkan beberapa langkah.

Menyalin dan Menempel Teks

You can copy and paste text using qvm-copy-to-vm or the below instructions:

- Tekan Ctrl+C untuk memberi tahu qube yang Anda masuki bahwa Anda ingin menyalin sesuatu.

- Tekan Ctrl+Shift+C untuk memberi tahu qube ** agar buffer ini tersedia di papan klip global.

- Tekan Ctrl+Shift+V di tujuan qube untuk membuat papan klip global tersedia.

- Tekan Ctrl+V di qube yang dituju untuk menempelkan konten di buffer.

Pertukaran File

Untuk menyalin dan menempelkan file dan direktori (folder) dari satu qube ke qube lainnya, Anda dapat menggunakan opsi Copy to Other AppVM... atau Move to Other AppVM.... Perbedaannya adalah bahwa opsi Pindahkan akan menghapus file asli. Opsi mana pun akan melindungi papan klip Anda agar tidak bocor ke qubes lainnya. Ini lebih aman daripada transfer file melalui udara. Komputer yang memiliki celah udara masih akan dipaksa untuk mengurai partisi atau sistem file. Hal itu tidak diperlukan dengan sistem penyalinan antar-qube.

Qubes do not have their own filesystems.

You can copy and move files between qubes. Ketika melakukan hal tersebut, perubahan tidak langsung dilakukan dan dapat dengan mudah dibatalkan jika terjadi kecelakaan. When you run a qube, it does not have a persistent filesystem. Anda dapat membuat dan menghapus file, tetapi perubahan ini bersifat sementara.

Interaksi Antar-VM

The qrexec framework is a core part of Qubes which allows communication between domains. It is built on top of the Xen library vchan, which facilitates isolation through policies.

Connecting to Tor via a VPN

We recommend connecting to the Tor network via a VPN provider, and luckily Qubes makes this easy to do with a combination of ProxyVMs and Whonix.

After creating a new ProxyVM which connects to the VPN of your choice, you can chain your Whonix qubes to that ProxyVM before they connect to the Tor network, by setting the NetVM of your Whonix Gateway (sys-whonix) to the newly-created ProxyVM.

Your qubes should be configured in a manner similar to this:

| Qube name | Qube description | NetVM |

|---|---|---|

| sys-net | Your default network qube (pre-installed) | n/a |

| sys-firewall | Your default firewall qube (pre-installed) | sys-net |

| ==sys-proxyvm== | The VPN ProxyVM you created | sys-firewall |

| sys-whonix | Your Whonix Gateway VM | ==sys-proxyvm== |

| anon-whonix | Your Whonix Workstation VM | sys-whonix |

Sumber Daya Tambahan

For additional information we encourage you to consult the extensive Qubes OS documentation pages located on the Qubes OS Website. Salinan offline dapat diunduh dari repositori dokumentasi Qubes OS.

- Arguably the world's most secure operating system (Open Technology Fund)

- Software compartmentalization vs. physical separation (J. Rutkowska)

- Partitioning my digital life into security domains (J. Rutkowska)

- Related Articles (Qubes OS)