4.3 KiB

title, icon, description

| title | icon | description |

|---|---|---|

| Qubes概述 | simple/qubesos | Qubes 作業系統利用虛擬機器來隔離應用程式以提高安全性。 |

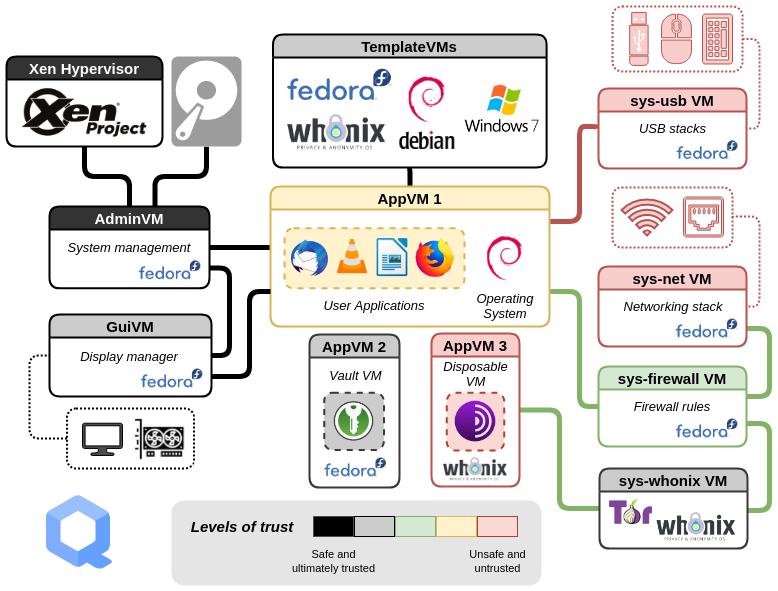

Qubes OS 作業系統,利用 Xen hypervisor 通過隔離虛擬機器為桌面計算提供強大的安全性。 每個虛擬機器被稱為 Qube ,可以根據其目的為各個Qube 分配信任等級。 由於 Qubes OS 通過使用隔離提供安全性,依每個案例情況作行為授權,因此與 badness 枚舉相反。

Qubes OS如何工作?

Qubes 使用 分區化 來確保系統安全。 Qubes 從模板創建,預設為 Fedora、Debian 和 Whonix。 Qubes OS還允許您創建一次性 一次性 虛擬機器。

每個Qubes應用程序都有 顏色邊框 ,幫助您追蹤它所運行的虛擬機器。 例如,可以為銀行瀏覽器使用特定的顏色,而一般不信任的瀏覽器則使用不同顏色。

我爲什麼要使用Qubes ?

如果您的 威脅模型 需要強大的分區和安全性,例如認為需要從不信任的來源開啟可疑檔案, Qubes OS 非常有用。 使用 Qubes OS 的某種典型原因是打開來自不明來源的文件。

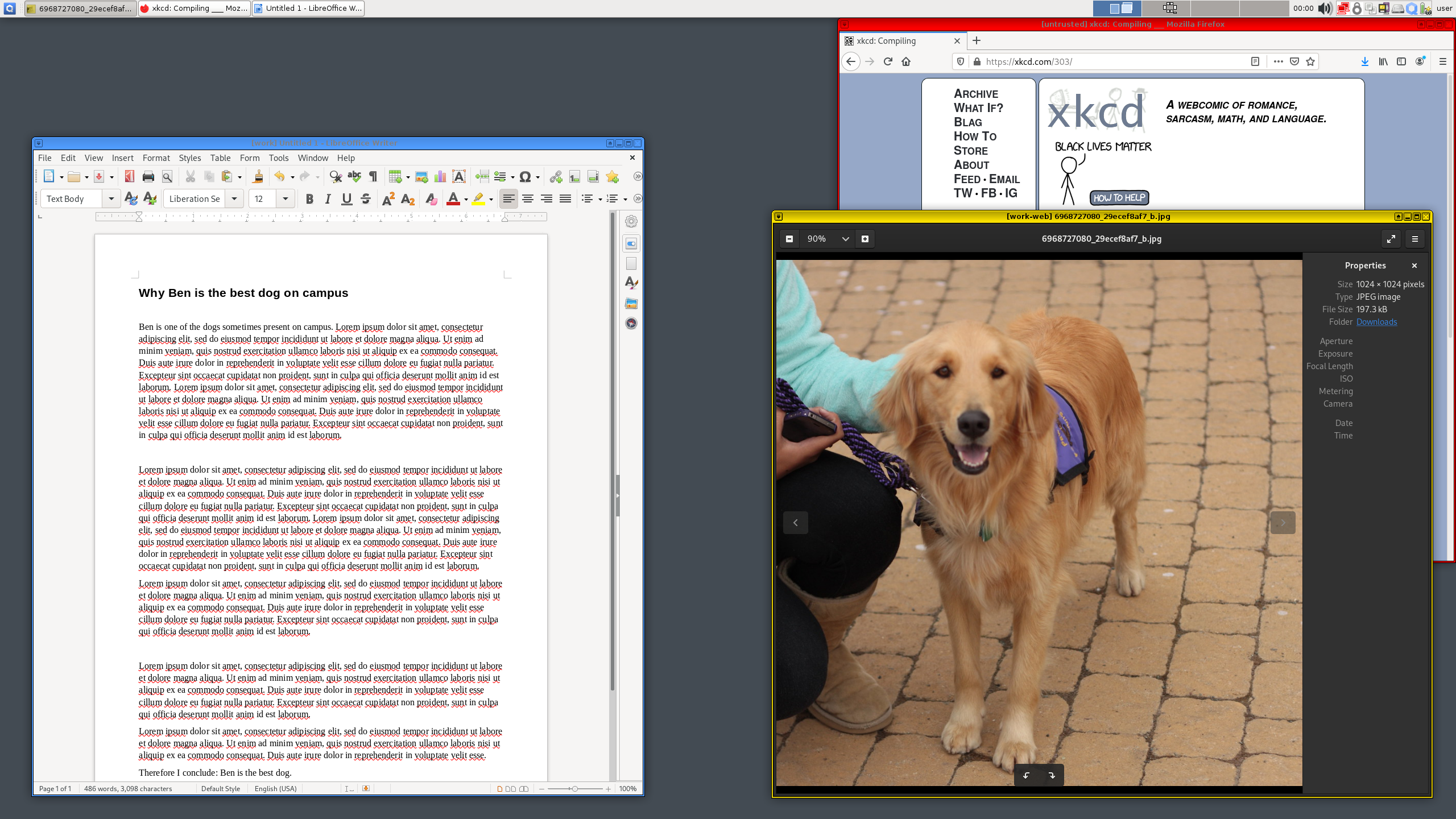

Qubes OS 利用 DOM0 Xen VM (即「AdminVM」)來控制主機作業系統上其他訪客的 VM 或 Qubes。 其他VM 在 Dom0 桌面環境中顯示個別的應用程式視窗。 您可以根據信任等級為代碼窗口上色,並透過非常細膩的控制來執行應用程式。

復制和黏貼文本

可利用 qvm-copy-to-vm 或以下說明 複製並貼上文本 :

- Press Ctrl+C to tell the VM you're in that you want to copy something.

- Press Ctrl+Shift+C to tell the VM to make this buffer available to the global clipboard.

- Press Ctrl+Shift+V in the destination VM to make the global clipboard available.

- Press Ctrl+V in the destination VM to paste the contents in the buffer.

檔案交換

若要將檔案和目錄(資料夾)從一個 VM 複製貼到另一個 VM ,您可以使用選項 Copy to Other AppVM... 或 Move to Other AppVM...。 不同之處在於 Move 選項會刪除原始檔案。 這兩個選項都可以保護您的剪貼簿不會洩漏到任何其他 Qubes。 這比網閘式檔案傳輸更安全,因為網閘電腦仍將被迫解析分割區或檔案系統。 這在inter-qube複製系統中是不需要的。

??? info" AppVms沒有自己的檔案系統"

您可以在Qubes之間[複製和移動檔案] (https://www.qubes-os.org/doc/how-to-copy-and-move-files/)。 當這樣做時,不會立即進行更改,並且在發生事故時可以輕鬆撤消。

虛擬機之間交互

qrexec 框架 是 Qubes 的核心構成,讓虛擬機器在域之間溝通。 它基於 Xen 庫 vchan之上,通過策略促進 隔離。

其他資源

如需更多資訊,建議瀏覽Qubes OS 網站上 Qubes OS 文件頁面。 可以從Qubes OS 文件庫下載離線副本。

- Open Technology Fund: Arguably the world's most secure operating system

- J. Rutkowska: Software compartmentalization vs. physical separation

- J. Rutkowska: Partitioning my digital life into security domains

- Qubes OS: 相關文章